- VPN trafiğini okuyabiliyor ve değiştirebiliyor

- Sadece Android işletim sistemi saldırıdan etkilenmiyor

- Yorumlar

Araştırmacıların TunnelVision adını verdikleri saldırı, VPN'lerin temel amacı ve satış noktası olan, gelen ve giden internet trafiğini şifrelenmiş bir tünel içinde kapsüllendirme ve kullanıcının IP adresini gizleme özelliğini büyük ölçüde ortadan kaldırıyor. Araştırmacılar saldırının, düşmanca bir ağa bağlandığında tüm VPN uygulamalarını etkilediğine ve kullanıcının VPN'inin Linux veya Android'de çalışması dışında bu tür saldırıları önlemenin hiçbir yolu olmadığına inanıyor. Ayrıca, saldırı tekniklerinin 2002'den bu yana keşfedilip kullanılmış olabileceğini belirtiyorlar.

VPN trafiğini okuyabiliyor ve değiştirebiliyor

Video'da TunnelVision'ın etkisi şu şekilde açıklanıyor: "Kurbanın trafiği gizleniyor ve doğrudan saldırgan üzerinden yönlendiriliyor. Saldırgan, sızdırılan trafiği okuyabilir veya değiştirebilir ve bunlar olurken kurban hem VPN hem de İnternet bağlantısını koruyabilir."

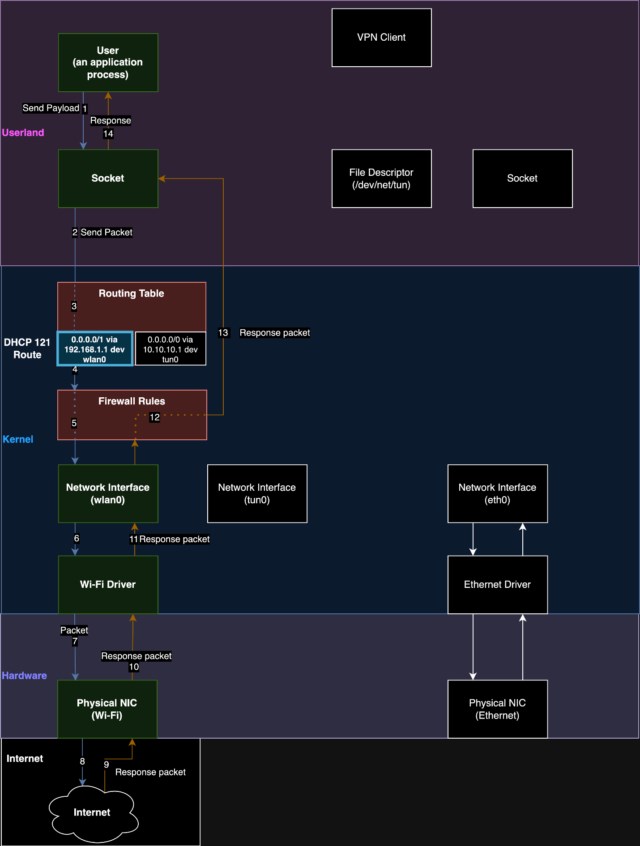

Saldırı, yerel ağa bağlanmaya çalışan cihazlara IP adresi atayan DHCP sunucusunu manipüle ederek çalışıyor. Seçenek 121 (option 121) olarak bilinen bir ayar, DHCP sunucusunun, şifrelenmiş tüneli başlatan yerel bir IP adresi üzerinden VPN trafiği gönderen varsayılan yönlendirme kurallarını geçersiz kılmasına olanak tanıyor. Saldırı, VPN trafiğini DHCP sunucusu üzerinden yönlendirmek için seçenek 121'i kullanarak verileri DHCP sunucusunun kendisine yönlendiriyor.

Sadece Android işletim sistemi saldırıdan etkilenmiyor

İlginç bir şekilde, Android, VPN uygulamalarını saldırıya karşı tamamen koruyan tek işletim sistemi. Bunun sebebi Android'in seçenek 121'i uygulamaması. Diğer tüm işletim sistemleri için sorunun tam bir çözümü yok. Uygulamalar Linux'ta çalıştırıldığında etkileri en aza indiren bir ayar bulunuyor, ancak bu durumda bile TunnelVision, hedef trafiğin anonimliğini kaldırmak ve hedefli "servis dışı bırakma saldırısı" (DoS attack) gerçekleştirmek için bir yan kanaldan faydalabilir. Ağ güvenlik duvarları, fiziksel arabirimden gelen ve giden trafiği engelleyecek şekilde de yapılandırılabilir. Ancak bu çözümün iki problemi bulunuyor. İlki, güvenilmeyen bir ağa bağlanan bir VPN kullanıcısının güvenlik duvarını kontrol etme yeteneği bulunmuyor. İkincisi, bu durum, Linux'de bahsettiğimiz yan kanalların açılmasını sağlıyor.

En etkili çözümler, VPN'yi, ağ bağdaştırıcısı köprülü modda olmayan bir sanal makinenin içinde çalıştırmak veya VPN'yi hücresel bir cihazın Wi-Fi ağı üzerinden internete bağlamak.

Bu haberi, mobil uygulamamızı kullanarak indirip,istediğiniz zaman (çevrim dışı bile) okuyabilirsiniz:

İnce Satırlar

İnce Satırlar Liste Modu

Liste Modu Döşeme Modu

Döşeme Modu Sade Döşeme Modu

Sade Döşeme Modu Blog Modu

Blog Modu Hibrit Modu

Hibrit Modu

Efsane Türkiye’ye gelse alırım..

O ışık efektleri sadece yanlarda değil üstte de olmalıydı. Böylece tabancayı kullanan, kafasını yana eğmek zorunda kalıp, fıtık olmaz. Aynısını küçükken ışıklı ayakkabımda yaşamıştım oradan biliyorum. Ayakkabıma yan bakmaktan düz yürüyemiyordum. Hava atmaktan ziyade o havayı yaşamayı tercih ederim. 7 de olsam 70 de olsam kararım değişmeyecek.

Mukemmel bir silah acaba ne kadar hızlı atıyor. [resim]

Fiyat makul olsa efsane olur gerçekten ya.

Vay bee, bu cihaz xiaomi çıktı ben de diyordum kim üretmiş..

hocam 4x daha iyi direk hs attirir

Über

Evet ama 6x scop daha iyi gider buna daha uzaktaki hedefler için. Gerektiğinde 3x'e de çekebilirsin falan :D

Muskun alev tabancası vs bu

İstilacı güvercinlere karşı iyi olur. 5 10 dk da bir sopayı alıp kovalamak yordu artık.

Yakında su atan F18 falanda yaparlar :)

Hazneye kezzaplı su doldurup nişan almak yapmayın böyle şeyler yahu...

Xiaomi kendini çok geliştirdi artık her alanda kaliteli işler yapıyorlar.

fışkırttığı su mermi gibi isabetli gitmeyeceği için gereksiz diye düşünmüş olabilirler.

Lazer nişangah da eklenseymiş tadından yenmezmiş.